Audit de la cybersécurité de Ressources naturelles Canada (RNCan) (AU1703)

Direction de l’audit

Ressources naturelles Canada

Présenté au Comité ministériel de vérification (CMV)

Le 30 mars 2017

Ce rapport contient des renseignements qui ont été retranchés conformément à la Loi sur l’accès à l’information.

TABLE DES MATIÈRES

- SOMMAIRE

- INTRODUCTION

- CONTEXTE

- CONSTATATIONS ET RECOMMANDATIONS

- Cadre stratégique de cybersécurité

- Gestion des cyberincidents et résilience (L’information a été retranchée dans son intégralité)

- Gestion des risques liés à la cybersécurité

- Formation et sensibilisation à la cybersécurité

- Mesure du rendement en matière de cybersécurité et établissement de rapports à cet égard

- Financement/affectation des ressources pour la cybersécurité (L’information a été retranchée dans son intégralité)

- ANNEXE A – CRITÈRES D’AUDIT

SOMMAIRE

INTRODUCTION

Dans l’exécution de son mandat qui consiste à renforcer le développement et l’utilisation responsables des ressources naturelles du Canada et la compétitivité des produits tirés des ressources naturelles du pays, Ressources naturelles Canada (RNCan) dépend grandement de divers systèmes et processus de technologie de l’information (TI) qui sont gérés principalement au moyen d’une approche décentralisée dans de nombreux bureaux et laboratoires partout au pays. La protection de ces systèmes de TI contre les cybermenaces est essentielle au maintien de la confidentialité, de l’intégrité et de la disponibilité de l’information se trouvant dans les systèmes et permettant ainsi au Ministère de remplir son mandat. Par ailleurs, le fait que Services partagés Canada (SPC) ait maintenant la responsabilité d’assurer la sécurité de l’infrastructure de TI sous-jacente sur laquelle l’exploitation des systèmes de TI de RNCan est fondée pose des défis additionnels pour la coordination des activités de cybersécurité avec SPC afin d’assurer la protection globale des systèmes de TI contre des cybermenaces.

La gouvernance de la cybersécurité à RNCan est principalement assurée par le Comité de gestion et de technologie de l’information (CGTI). Le CGTI formule des recommandations au Comité de transformation opérationnelle (CTO), le principal organe décisionnel du Ministère pour les questions liées à la GTI. Certains secteurs ont également des comités de GI/TI qui se pencheraient aussi sur les considérations liées à la cybersécurité pour leur secteur. De plus, un Conseil de gestion de projet (CGP) a été créé afin de gérer l’exécution du Plan d’action sur la cybersécurité (PACS) de RNCan, un plan à trois phases élaboré pour s’attaquer aux risques en matière de cybersécurité et aborder les questions liées aux exigences en matière de conformité.

L’audit avait pour objet d’évaluer si RNCan dispose d’un cadre de contrôle de gestion efficace pour respecter les exigences définies dans les politiques; cerner les vulnérabilités et les incidents, et atténuer les risques liés à la cybersécurité.

POINTS FORTS

Les forces suivantes ont été cernées durant l’audit :

- Le Plan d’action sur la cybersécurité (PACS) a été élaboré en collaboration avec les secteurs et s’harmonise avec le plan de TI du Ministère et les exigences en matière de conformité, et il comprend les risques liés à la cybersécurité du Ministère qui ont été cernés;

- Les membres du CGIT qu’on a interviewés appuient le processus dans le cadre duquel le PACS a été établi et les priorités énoncées dans le plan;

- L’intégration et la collaboration entre RNCan et SPC s’améliore, ce qui renforce l’efficacité du PACS et la cybersécurité en général;

- La directive sur l’évaluation et l’autorisation de sécurité qui a été élaborée récemment est conforme à l’orientation des organismes centraux et est fondée sur une approche axée sur les risques destinée à appuyer une répartition efficace des ressources;

- De nombreuses mises à jour et de nombreux rapports sur le PACS ont été publiés afin de faire le point régulièrement sur l’état du PACS à l’intention de la haute direction.

DOMAINES À AMÉLIORER

[L’information a été retranchée]

CONCLUSION DE L’AUDIT INTERNE ET OPINION

Bien que des éléments du cadre de contrôle de la gestion de la cybersécurité soient en place, notamment des comités de surveillance à l’échelle du Ministère et des secteurs, [L’information a été retranchée].

ÉNONCÉ DE CONFORMITÉ

Selon mon jugement professionnel en tant que dirigeant principal de l’audit, je suis d’avis que l’audit est conforme aux normes d’audit interne du gouvernement du Canada, comme en témoignent les résultats du programme d’assurance et d’amélioration de la qualité.

Christian Asselin, CPA, CA, CMA, CFE

Dirigeant principal de l’audit

Le 30 mars 2017

REMERCIEMENTS

L’équipe d’audit aimerait remercier tous ceux qui ont contribué à ce projet et, plus particulièrement, les employés qui ont fait part de leurs observations et de leurs commentaires dans le cadre du présent audit.

INTRODUCTION

Les Canadiens s’attendent à ce que le gouvernement fédéral veillera au maintien de l’intégrité de leurs renseignements personnels et de l’information ministérielle dans le cadre de la prestation des services. Cependant, les systèmes de technologie de l’information (TI) du gouvernement sont devenus des cibles intéressantes pour des attaques malicieuses par des criminels à l’échelle internationale et nationale. Il arrive que des pays étrangers et d’autres entités se servent d’Internet pour voler des renseignements classifiés et des secrets dans les systèmes de gouvernements ainsi que des secrets commerciaux et des renseignements délicats ou privés dans les systèmes d’entreprises. Ces « cyberattaques » sont souvent peu coûteuses, faciles, efficaces et à faible risque et commises au moyen d’un ensemble d’outils et de techniques en plein essor et en pleine mutation. La cybersécurité vise à atténuer ces menaces et à accroître la sécurité en ligne des Canadiens.

Dans l’exécution de son mandat qui consiste à renforcer le développement et l’utilisation responsables des ressources naturelles du Canada et la compétitivité des produits tirés des ressources naturelles du pays, Ressources naturelles Canada (RNCan) dépend grandement de divers systèmes et processus de technologie de l’information (TI) qui sont gérés principalement au moyen d’une approche décentralisée dans de nombreux bureaux et laboratoires partout au pays. Ces systèmes permettent au Ministère de mener ses activités scientifiques dans tous les secteurs des ressources naturelles des 18 principaux centres satellites de sciences et de technologie, laboratoires et installations partout au Canada. La protection de ces systèmes de TI contre les cybermenaces est essentielle au maintien de la confidentialité, de l’intégrité et de la disponibilité de l’information se trouvant dans les systèmes et permettant ainsi au Ministère de remplir son mandat.

De plus, la création de Services partagés Canada (SPC) en août 2011 a rendu plus complexe la gestion de la cybersécurité étant donné que RNCan a toujours la responsabilité de certaines fonctions, tandis que d’autres fonctions ont été transférées à SPC. Dans le cadre du mandat de SPC en matière de regroupement, de normalisation et de rationalisation de la prestation des services de courriel, de centres de données et de réseau au sein du gouvernement du Canada, la responsabilité de l’infrastructure de TI de RNCan a été transférée à SPC à l’instar de celle de 42 autres ministères. À la suite de ces changements, SPC a maintenant la responsabilité d’assurer la sécurité de l’infrastructure de TI sous‑jacente sur laquelle l’exploitation des systèmes de TI de RNCan est fondée. Il faut donc que RNCan coordonne les activités de cybersécurité avec SPC afin d’assurer la protection complète des systèmes de TI contre les cyberattaques.

CONTEXTE

Gouvernance de la cybersécurité

Le dirigeant principal de l’information (DPI) de RNCan rend des comptes au sous‑ministre, par l’entremise du sous-ministre adjoint (SMA) du Secteur de la gestion et des services intégrés (SGSI), sur l’orientation générale et le rendement en matière de cybersécurité; toutefois, lorsque l’on tient compte du modèle décentralisé de RNCan, le DPI n’assume pas la supervision des ressources de TI des secteurs [extérieurs à la Direction du dirigeant principal de l’information et de la sécurité (DDPIS)]. À ce titre, les responsabilités liées à la sécurité des systèmes et des données de RNCan sont partagées entre le DPI et les secteurs.

Bien que les rôles et responsabilités en matière de cybersécurité ne soient pas tous définis en détail, SPC assume la responsabilité générale de la cybersécurité de l’infrastructure de TI (courriel, réseaux, centres de données et serveurs), tandis que RNCan est responsable de la cybersécurité des applications/systèmes et des données qui se trouvent dans l’infrastructure de TI. Par conséquent, le DPI assure la liaison avec SPC pour la mise en œuvre des mesures de cybersécurité portant sur l’infrastructure de TI qui est gérée par SPC et collabore avec les secteurs pour la mise en œuvre des mesures de cybersécurité portant sur les applications/systèmes de TI et les données qui sont gérés par les secteurs.

Le principal organe de gouvernance de la cybersécurité à RNCan est le Comité de gestion et de technologie de l'information (CGTI) (anciennement connu sous le nom de Comité d’examen de l’architecture et des projets de Gestion et technologie de l’information [CEAP GTI]). Ce comité de la haute direction du Ministère est chargé de fournir une orientation opérationnelle dans le domaine de la GTI, y compris de la cybersécurité. À titre d’organe décisionnel principal du Ministère pour les questions de GTI, le CGTI formule des recommandations à l’intention du Comité de transformation opérationnelle (CTO). Certains secteurs disposent également d’un CGTI (comité de GITI) qui traite les questions liées à la cybersécurité pour leur secteur respectif.

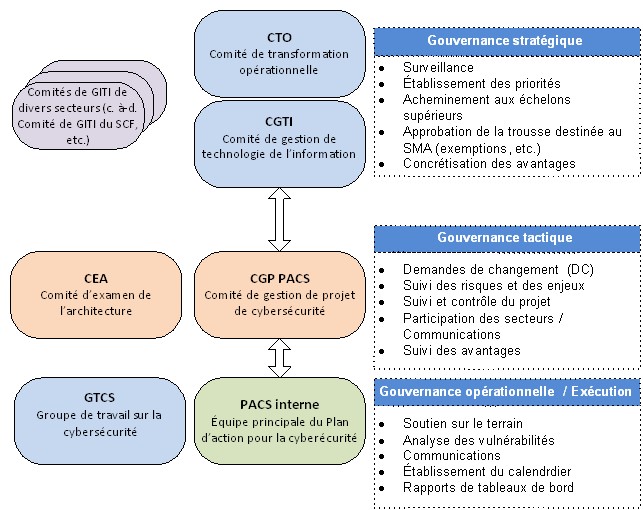

Un conseil de gestion de projet (CGP) a été établi pour gérer la mise en œuvre du Plan d’action sur la cybersécurité (PACS). Ce comité est appuyé par divers groupes de travail et équipes de projet dont les travaux portent sur les différents éléments du PACS. Le modèle de gouvernance est reproduit ci-après :

Version textuelle

Ce schéma représente le modèle de gouvernance employé par le Comité de gestion de projet aux fins de réalisation du Plan d’action pour la cybersécurité (PACS). Le comité est appuyé par plusieurs équipes et groupes de projet dont le travail est axé sur divers éléments du PACS. La structure de gouvernance englobe trois composantes : stratégique, tactique et opérationnelle (exécution).

La composante stratégique de la gouvernance repose sur deux comités, à savoir le Comité de transformation opérationnelle (CTO) et le Comité de gestion de technologie de l’information (CGTI), qui sont eux-mêmes appuyés par d’autres comités de gestion de l’information et de technologie de l’information. Les rôles et responsabilités des comités comprennent la surveillance, l’établissement des priorités, l’acheminement aux échelons supérieurs, l’approbation des trousses ainsi que la concrétisation des avantages.

La deuxième composante, qui fournit un soutien tactique, englobe deux comités, à savoir le Comité d’examen de l’architecture (CEA) et le Comité de gestion de projet de cybersécurité (CGP PACS). Ces comités se chargent de la surveillance et de la prise de décisions techniques telles que les demandes de changement, le suivi des risques et des enjeux, le suivi et le contrôle du projet, ainsi que la participation des secteurs et la communication avec eux.

Le Comité opérationnel / d’exécution se compose du Groupe de travail sur la cybersécurité (GTCS) et de l’Équipe principale du Plan d’action pour la cybersécurité (PACS interne). Ces groupes fournissent un soutien sur le terrain, notamment une analyse des vulnérabilités, des communications ainsi que l’établissement d’un calendrier et d’un tableau de bord.

Un audit de la gouvernance de la TI réalisée en 2015 a permis de mettre en lumière plusieurs constats touchant à la cybersécurité, notamment que le modèle de gouvernance actuel de la TI est décentralisé, [L’information a été retranchée].

Plan d’action sur la cybersécurité (PACS)

En 2015, RNCan a élaboré un plan d’action sur la cybersécurité (PACS) qui est composé de trois phases distinctes :

- La phase 1, qui s’est terminée en octobre 2015, était axée sur l’atténuation des risques immédiats à court terme. Les travaux comprenaient des tests sur l’hameçonnage par courriel et une campagne de sensibilisation à l’hameçonnage par courriel, ainsi que la mise en œuvre de contrôles pour les systèmes auxquels le public a accès.

- La phase 2, qui a débuté en novembre 2015 et dont la date d’achèvement prévue est mars 2017, porte sur la documentation relative aux stratégies visant à atténuer les risques élevés à moyen terme. [L’information a été retranchée]

Cadre stratégique de cybersécurité

RNCan dispose d’instruments de politique pertinents pour la cybersécurité, notamment

- La Politique de sécurité ministérielle de RNCan (mai 2011), qui sert à établir un cadre pour le programme de sécurité du Ministère, y compris la sécurité matérielle, la sécurité de l’information, les enquêtes de sécurité sur le personnel et la sécurité de la TI. De plus, cette politique établit les fondements pour les contrôles de sécurité de la TI, notamment : la planification, l’architecture, la certification et l’accréditation, la conformité aux politiques, les directives et les normes, la sensibilisation et la responsabilisation de l’utilisateur, le stockage électronique et la transmission de l’information, la surveillance, ainsi que l’intervention et la reprise en cas d’incident;

- La Directive sur l'évaluation et l’autorisation de sécurité de RNCan (juin 2016), qui sert de fondement pour les processus ministériels d’évaluation et d’autorisation de sécurité.

À l’échelle gouvernementale, on retrouve d’autres instruments de politique et documents d’orientation pertinents pour la cybersécurité, notamment :

- La Politique sur la sécurité du gouvernement (PSG) du SCT et les avis de mise en œuvre de la Politique sur la sécurité (AMPS) connexes;

- La Norme de gestion de la sécurité des TI (GSTI) du SCT;

- Les dix mesures de sécurité des TI visant à protéger les réseaux Internet et l’information du gouvernement du Canada du Centre de la sécurité des télécommunications (CST) (ITSB-89 version 3);

- L’orientation en matière de gestion des risques de sécurité des TI du CST (ITSG-33);

- Le Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC).

Compte tenu des cybermenaces en constante évolution et des complexités inhérentes au modèle de gouvernance de la cybersécurité de RNCan, l’audit de la cybersécurité de RNCan a été intégré au Plan de vérification axé sur les risques du Ministère, approuvé par le sous‑ministre le 10 mars 2016.

FACTEURS PRIS EN CONSIDÉRATION LORS DE L'AUDIT

Une approche fondée sur les risques a servi à établir les objectifs, la portée et la démarche utilisés pour cette mission d’audit. [L’information a été retranchée]

OBJECTIF DE L’AUDIT

L’audit a pour objet d’évaluer si RNCan dispose d’un cadre de contrôle de gestion efficace pour respecter les exigences définies dans les politiques, cerner les vulnérabilités et les incidents, et atténuer les risques liés à la cybersécurité.

Plus précisément, l’audit a évalué la mesure dans laquelle :

- Des politiques, des plans et des ressources appropriés sont en place pour gérer efficacement la cybersécurité;

- Des processus de cybersécurité efficaces sont en place pour atténuer les risques;

- La surveillance de la cybersécurité est efficace grâce à la mesure et au suivi du rendement.

PORTÉE ET MÉTHODOLOGIE

L’audit a examiné les activités de la DDPIS et des secteurs concernant la gestion de la cybersécurité et la protection des systèmes de RNCan. Elle consistait notamment à évaluer les contrôles en place pour aider le Ministère à déceler et à prévenir une attaque à la cybersécurité et à reprendre les activités, y compris :

- le cadre stratégique;

- les procédures relatives à la gestion des risques et des vulnérabilités;

- les processus de gestion des incidents, la résilience aux cyberattaques, les évaluations de sécurité, les contrôles opérationnels exercés sur l’accès au réseau et la protection du réseau;

- la sensibilisation générale du personnel.

L’audit a également pris en compte les résultats des audits récents réalisés dans les domaines de la gouvernance de la TI et de la sécurité matérielle.

L’audit comprenait la liaison et la communication entre SPC et RNCan en ce qui a trait aux processus de cybersécurité, mais non l’examen direct des activités de SPC ni la façon dont il protège l’infrastructure de TI sur laquelle se trouvent les systèmes de RNCan. Le présent audit fournit une assurance partielle quant à la cybersécurité en raison de l’exclusion de SPC.

La phase d’exécution du présent audit a été réalisée essentiellement en décembre 2016.

L’audit a été menée avec l’aide d’un entrepreneur de l’extérieur ayant une vaste expérience dans le domaine de la GTI et de la cybersécurité au sein du gouvernement du Canada.

La méthodologie de l’audit se fonde sur la Politique sur la vérification interne du SCT et les Normes relatives à l’audit interne du gouvernement du Canada, comprenait :

- Les entrevues avec le personnel clé concernant les activités de cybersécurité du Ministère et des modèles connexes;

- L’examen des documents clés, y compris le PACS, les structures des comités liés à la cybersécurité, les procès-verbaux des réunions, ainsi que les politiques et les directives pertinentes;

- Un examen détaillé des processus de cybersécurité liés à la gestion des incidents.

CRITÈRES

On a élaboré les critères d’audit surtout à l’aide des politiques, des procédures et des directives pertinentes du SCT et de RNCan, notamment la Politique sur la vérification interne du SCT et les normes de gestion de la sécurité des TI.

Veuillez consulter l’annexe A pour prendre connaissance des critères d’audit détaillés.

CONSTATATIONS ET RECOMMANDATIONS

CADRE STRATÉGIQUE DE CYBERSÉCURITÉ

Constatation générale

[L’information a été retranchée]

Observations pertinentes

Voici les politiques approuvées de RNCan liées à la cybersécurité :

- Politique de RNCan sur la sécurité du Ministère (mai 2011)

- Directive de RNCan sur l’élaboration de systèmes de TI (janvier 2015)

- Directive de RNCan sur l’EAS (juin 2016)

[L’information a été retranchée]

RISQUE ET RÉPERCUSSIONS

[L’information a été retranchée]

RECOMMANDATION

[L’information a été retranchée]

RÉPONSE DE LA DIRECTION ET PLAN D’ACTION

[L’information a été retranchée]

GESTION DES CYBERINCIDENTS ET RÉSILIENCE

Constatation générale

[L’information a été retranchée]

Observations pertinentes

[L’information a été retranchée]

RISQUE ET RÉPERCUSSIONS

[L’information a été retranchée]

RECOMMANDATIONS

[L’information a été retranchée]

RÉPONSE DE LA DIRECTION ET PLAN D’ACTION

[L’information a été retranchée]

GESTION DES RISQUES LIÉS À LA CYBERSÉCURITÉ

Constatation générale

[L’information a été retranchée]

Observations pertinentes

Aux termes de la Politique du gouvernement sur la sécurité du gouvernement du Canada, la gestion des risques liés à la cybersécurité est principalement effectuée selon un processus appelé EAS (évaluation et autorisation de sécurité). L’EAS exige que les contrôles de cybersécurité soient déterminés au début du cycle de vie du système de TI, afin qu’ils soient intégrés dans la conception des systèmes et mis en œuvre avant que le système reçoive une autorisation d’exploitation. Cette façon de faire permet de garantir qu’un nouveau système ne présente pas de risques liés à la cybersécurité ou à la sécurité de la TI pour l’infrastructure globale de TI, ce qui aurait une incidence sur tous les systèmes et les données partageant la même infrastructure de TI.

La responsabilité de mener des activités d’EAS sur l’infrastructure de TI de RNCan (courriel, réseaux, serveurs et centres de données) incombe à SPC; cependant, dans l’environnement décentralisé de RNCan, les responsables des systèmes dans les secteurs sont chargés de prouver qu’ils ont conçu et mis en œuvre les contrôles de sécurité adéquats en fonction de la sensibilité de leurs systèmes. La DDPIS confirme alors que les contrôles sont en place et accorde aux systèmes une autorisation d’exploitation. Les rôles et les responsabilités en matière d’EAS sont précisés dans la directive de RNCan sur l’EAS, qui a été publiée en juin 2016 et jette les bases des activités de gestion des risques liés à la cybersécurité ou à la sécurité de la TI sur les systèmes de RNCan.

[L’information a été retranchée]

RISQUE ET RÉPERCUSSIONS

[L’information a été retranchée]

RECOMMANDATIONS

[L’information a été retranchée]

RÉPONSE DE LA DIRECTION ET PLAN D’ACTION

[L’information a été retranchée]

FORMATION ET SENSIBILISATION À LA CYBERSÉCURITÉ

Constatation générale

[L’information a été retranchée]

Observations pertinentes

Le Ministère a offert des activités de formation et de sensibilisation axées sur la cybersécurité, notamment un module d’apprentissage en ligne sur la sécurité et la protection des renseignements personnels et autres sujets connexes, ainsi que sur la sensibilisation élémentaire à la diffusion par courriel et une campagne de sensibilisation à l’hameçonnage par courriel, dans le cadre de laquelle des courriels de simulation d’hameçonnage ont été envoyés aux employés afin de les former à reconnaître les courriels d’hameçonnage. Une séance d’une journée sur la façon d’élaborer des applications protégées a également été offerte aux développeurs et aux experts en octobre 2016.

[L’information a été retranchée]

RISQUE ET RÉPERCUSSIONS

[L’information a été retranchée]

RECOMMANDATION

[L’information a été retranchée]

RÉPONSE DE LA DIRECTION ET PLAN D’ACTION

[L’information a été retranchée]

MESURE DU RENDEMENT EN MATIÈRE DE CYBERSÉCURITÉ ET ÉTABLISSEMENT DE RAPPORTS À CET ÉGARD

Constatation générale

Des mesures de rendement en matière de cybersécurité et un mécanisme d’établissement de rapports sont en place pour le Plan d’action sur la cybersécurité, mais aucune mesure de rendement actuellement en place ne fait l’objet d’un suivi ou de rapports à la haute direction en ce qui a trait à l’état général de la cybersécurité à RNCan.

Observations pertinentes

La mesure du rendement de la cybersécurité et l’établissement de rapports à cet égard consistent à l’heure actuelle en des tableaux de bord sur le PACS et d’autres documents du projet de mise en œuvre du PACS qui rendent compte de la santé du PACS en tant que projet. Les tableaux de bord rendent compte de l’état de chacune des activités du PACS, des enjeux et risques du projet, ainsi que de l’état d’avancement global du projet de PACS.

Cependant, il a été constaté qu’il n’y a présentement aucune mesure du rendement faisant l’objet d’un suivi et de rapports à la haute direction au sujet de l’état de la cybersécurité à RNCan. Auncun cadre de mesure du rendement pour la cybersécurité, qui irait au-delà d’un suivi des activités du PACS, pour permettre de suivre les progrès dans l’atteinte des résultats attendus pour le programme de cybersécurité n’a encore été élaboré. Cela exigerait d’établir une base de référence du niveau de cybersécurité actuel, puis de faire le suivi de l’incidence des activités [L’information a été retranchée]

RISQUE ET RÉPERCUSSIONS

[L’information a été retranchée]

RECOMMANDATION

- Le dirigeant principal de l’information (DPI) devrait élaborer des mesures du rendement pour l’état de la cybersécurité à RNCan et rendre régulièrement compte des résultats à la haute direction.

RÉPONSE DE LA DIRECTION ET PLAN D’ACTION

La direction est d’accord.

En réponse à la recommandation 7, le Secteur de la gestion et des services intégrés (SGSI) fournit des rapports trimestriels sur la cybersécurité au comité exécutif. Les mesures de rendement révisées, qui s’harmonisent avec la stratégie ministérielle de gestion et de technologie de l’information (GTI) et la Politique sur la sécurité du Ministère (PSM), seront déterminées et incluses dans le document sur la surveillance de la gestion. [L’information a été retranchée]

Poste responsable : Dirigeant principal de l’information

Échéance : 30 juin 2017

FINANCEMENT/AFFECTATION DES RESSOURCES POUR LA CYBERSÉCURITÉ

Constatation générale

[L’information a été retranchée]

Observations pertinentes

[L’information a été retranchée]

RISQUE ET RÉPERCUSSIONS

[L’information a été retranchée]

RECOMMANDATIONS

[L’information a été retranchée]

RÉPONSE DE LA DIRECTION ET PLAN D’ACTION

[L’information a été retranchée]

ANNEXE A – CRITÈRES D’AUDIT

Les critères de l’audit ont principalement été établis à l’aide des politiques, procédures et directives pertinentes du Secrétariat du Conseil du Trésor et de RNCan, notamment la Politique sur la sécurité du gouvernement et la norme Gestion de la sécurité des technologies de l’information (GSTI).

| Sous-objectifs de l’audit | Critères d’audit |

|---|---|

| Sous-objectif 1 : Déterminer si des politiques, ressources et plans adéquats sont en place pour assurer la gestion efficace de la cybersécurité. |

1.1 Le cadre stratégique permet de s’assurer que les contrôles de cybersécurité sont appliqués de façon uniforme dans toute l’organisation. |

|

1.2 Les rôles et responsabilités en matière de cybersécurité que se partagent les secteurs, la DDPIS et SPC sont clairement définis et communiqués.. |

|

|

1.3 Un plan de cybersécurité a été élaboré en conformité avec le Plan de TI pour atténuer les risques liés à la cybersécurité et respecter les exigences en matière de conformité (10 principales mesures de sécurité, AMPS). |

|

|

1.4 Un processus efficace est en place pour déterminer le niveau de ressources requis pour s’assurer que les risques liés à la cybersécurité sont gérés de façon efficace. |

|

| Sous-objectif 2 : Déterminer si des processus de cybersécurité efficaces sont en place pour atténuer les risques. |

2.1 Un processus efficace permet de détecter, d’analyser et de maîtriser les incidents, et de reprendre les activités en temps opportun à la suite d’incidents. |

|

2.2 Un processus efficace permet d’atténuer en temps opportun les risques liés à la cybersécurité que présentent les systèmes de TI. |

|

|

2.3 Un processus efficace permet d’offrir des séances de formation et de sensibilisation à la cybersécurité adaptées aux divers groupes d’utilisateurs. |

|

| Sous-objectif 3 : Déterminer si une surveillance efficace de la cybersécurité est assurée grâce à la mesure du rendement et au suivi. |

3.1 Un processus de surveillance du rendement est en place pour évaluer le rendement du PACS et l’évolution des risques liés à la cybersécurité. |

Détails de la page

- Date de modification :